DeepSeek數據庫泄露:包含聊天記錄、密鑰、后端等敏感的信息被泄露

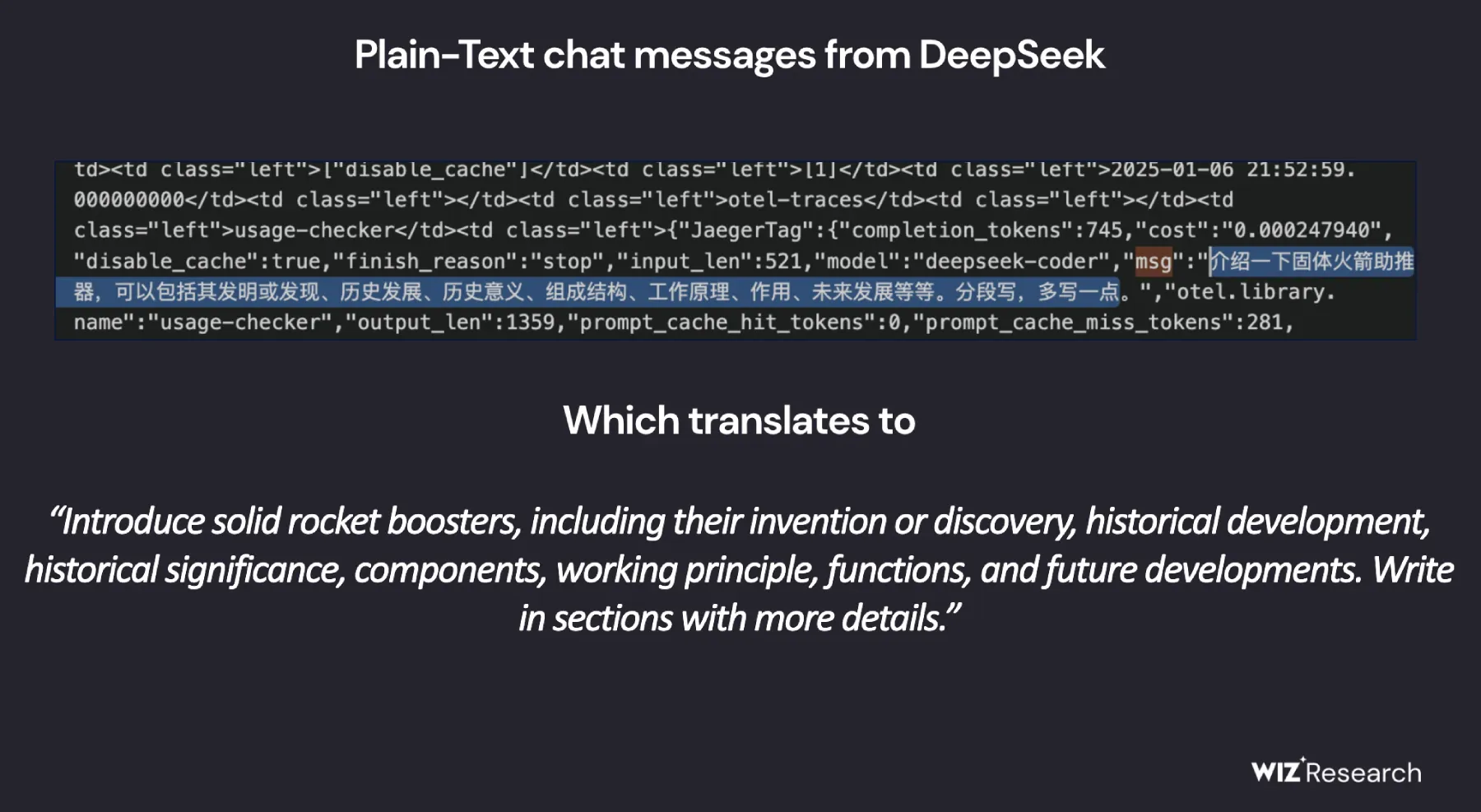

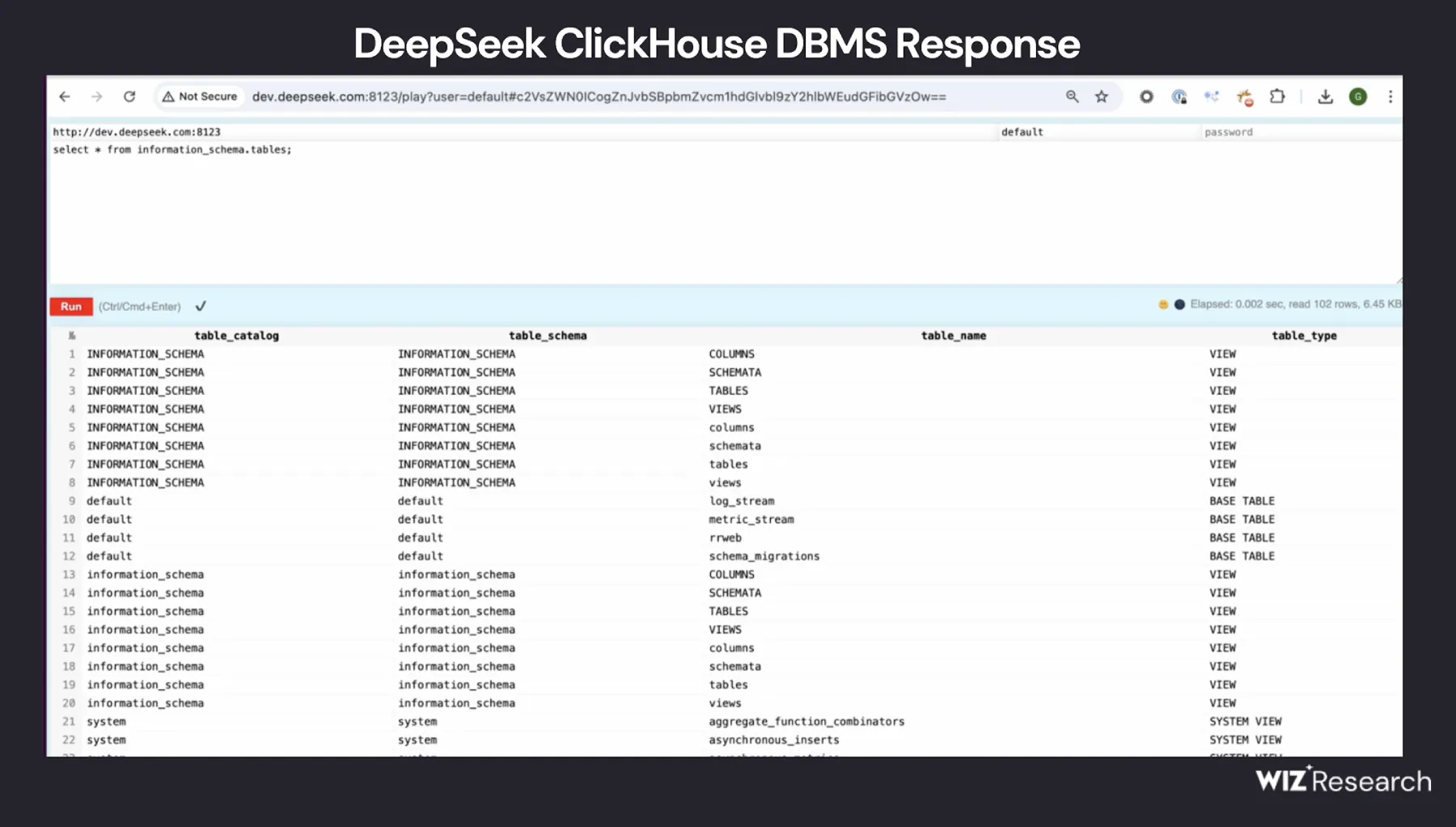

Wiz Research發現了一個屬于DeepSeek的可公開訪問的ClickHouse數據庫,該數據庫允許完全控制數據庫操作,包括訪問內部數據的權限。該數據庫包含大量聊天歷史記錄,后端數據和敏感信息,包括日志流,API秘密和操作詳細信息。

Wiz 團隊確認,此次泄露并非黑客攻擊,而是人為配置錯誤(Misconfiguration)導致的: DeepSeek 未正確配置數據庫訪問權限,默認暴露了端口。這種暴露允許在DeepSeek環境中進行完整的數據庫控制和潛在的特權升級,沒有身份驗證機制,任何人都可以訪問數據庫。

WIZ研究團隊立即向DeepSeek透露了這一問題,DeepSeek隨后迅速修復了這個安全漏洞。

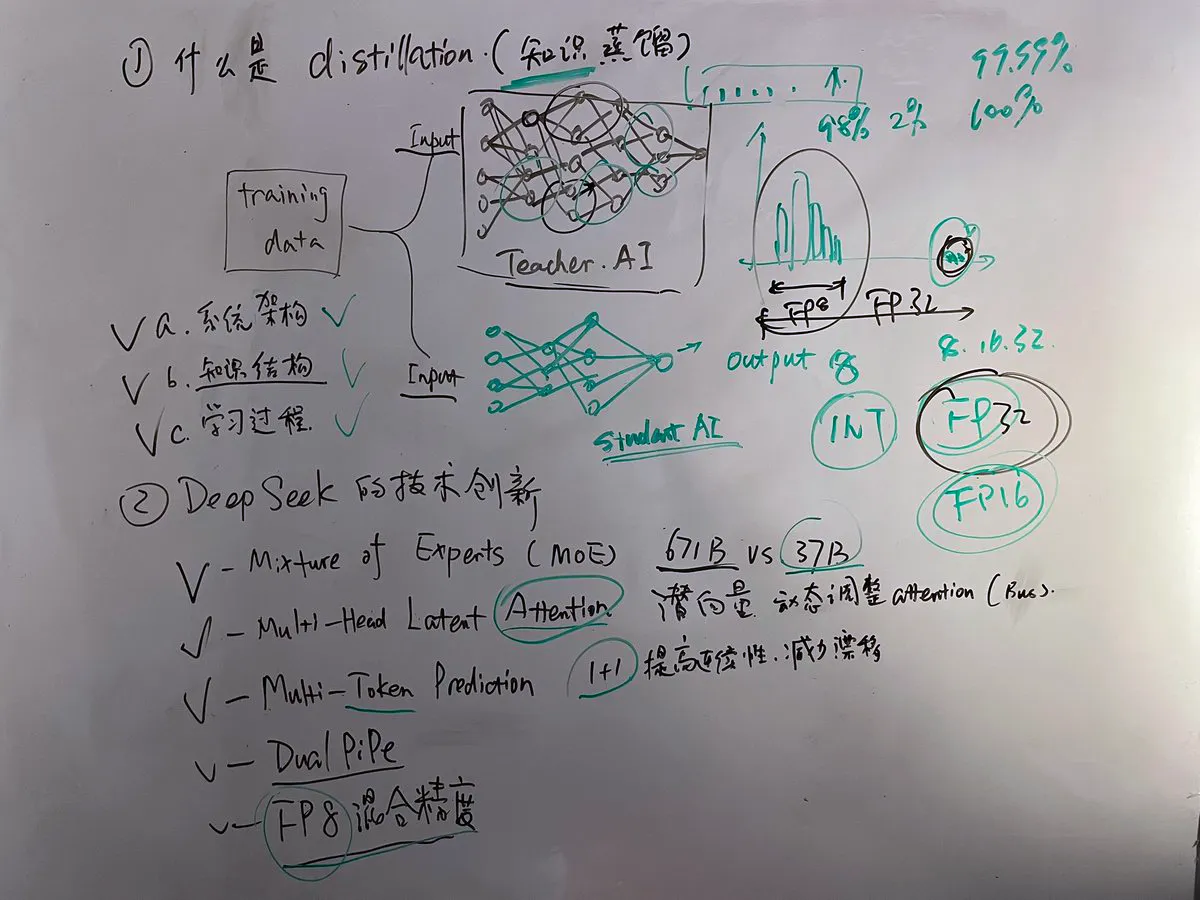

中國ai初創公司DeepSeek由于其開創性的AI模型,尤其是DeepSeek-R1推理模型,由于該模型可媲美諸如Openai的O1,并因其低成本效益和效率引起了媒體的大量關注。

相關文章

DeepSeek V3.1上線,更新了哪些功能?

2025-08-19

DeepSeek R1-0528有哪些功能更新?

2025-05-29

提交您的產品

提交您的產品  Ai應用

Ai應用 Ai資訊

Ai資訊 AI生圖

AI生圖 AI生視頻

AI生視頻 開源AI應用平臺

開源AI應用平臺